mein problem:

vor ein paar wochen hat die netzwerk-anbindung meines yun aus unerfindlichen gründen den geist aufgegeben. ich musste ihn komplett zurücksetzen, um überhaupt wieder connecten und werte senden zu können.

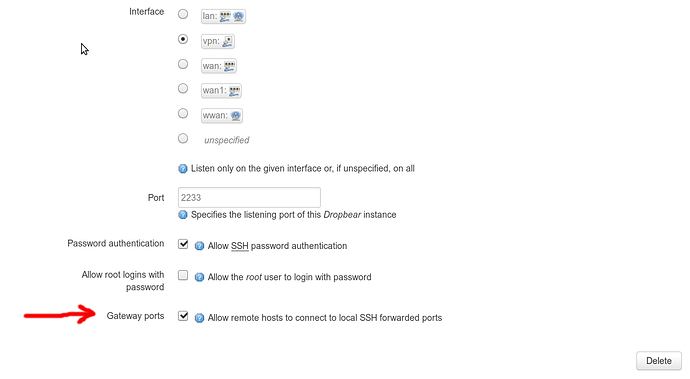

nach einigem gebastel (de saalänna dähd sahn: geknaube) habe ich wieder zugriff, wie ich mir das vorstelle (ssh/luci übers internet per ssh/in-vpn.de), befürchte aber, dass ich die firewall des yun zu weit aufgemacht habe.

meine bitte hier:

ich wäre dankbar, wenn die openwrt-kundigen hier nochmal über meine konfiguration drüber schauen könnten, welche regeln ich brauche, um es weiter zu machen zu können.

unten findet ihr die /etc/config/firewall. ihr braucht bestimmt mehr config-dateien, ich weiß aber nicht welche, daher: gebt bitte kurz bescheid und ich liefere die noch nach.

hintergrund:

da ich früher aus unwissenheit nur die generische luci-openvpn.conf gesichert habe, aber nicht meine funktionierende, musste ich sie in den letzten wochen wieder neu zusammenbasteln. dabei hab ich auch an der firewall-configuration rumgebastelt, die ist also auch nicht mehr die alte. Achtung also: die config-files in dem repo sind unter umständen nicht mehr aktuell, dienen nur noch der historischen referenz.

ich werde sie aktualisieren, sobald alles wieder rund läuft! (erledigt! 12.7.19)

in dem zusammenhang, vielleicht können sich ja einige hier erinnern: ich hab schon mal schlechte erfahrungen gemacht mit meiner selbstgebastelten yun-firewall, stichwort abmahnung durch das bsi im april 2017. da haben wir unter dem betreff “Re: mois-bienenwaage: nationales sicherheitsloch!” einige mails ausgetauscht. offener dns zum internet war das problem, @weef hat mir da entscheidend geholfen, vielen dank auch auf diesem weg nochmal, denn das thema hats nicht ins forum geschafft.

dns ist auch jetzt wieder offen:

:~$ nmap wbk.in-vpn.de

...

Not shown: 997 closed ports

PORT STATE SERVICE

53/tcp open domain

80/tcp open http

443/tcp open https

Nmap done: 1 IP address (1 host up) scanned in 38.87 seconds

53 darf nicht offen sein, 80 muss nicht offen sein, 443 sollte offen sein und für ssh 2233.

wie habt ihr das damals zugemacht? es hat irgendwie mit der gruppierung von interfaces in den firewalleinstellungen zu tun gehabt. aber das alleine reicht nicht. ich kriegs nicht hin, ohne dass es entweder zu weit offen ist oder ich wieder die verbindung verliere…

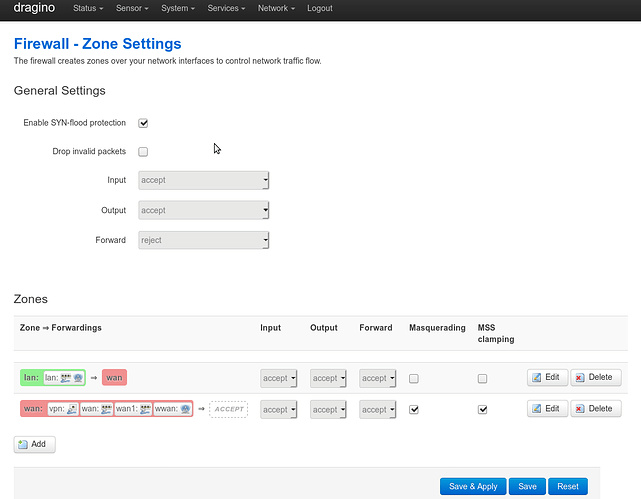

hier also die firewalleinstellungen in luci. weiter unten gibts die /etc/config/firewall

/etc/config/firewall:

config defaults

option syn_flood '1'

option input 'ACCEPT'

option output 'ACCEPT'

option forward 'REJECT'

config zone

option name 'lan'

option output 'ACCEPT'

option network 'lan'

option input 'ACCEPT'

option forward 'ACCEPT'

config zone

option name 'wan'

option output 'ACCEPT'

option masq '1'

option mtu_fix '1'

option forward 'ACCEPT'

option network 'vpn wan wan1 wwan'

option input 'ACCEPT'

config forwarding

option dest 'wan'

option src 'lan'

config rule

option target 'ACCEPT'

option proto 'tcp'

option dest_port '2233'

option name 'ssh'

option src '*'